Kiekvieną dieną kibernetinių atakų ir grėsmių daugėja, todėl užpuolikai naudoja sudėtingesnius metodus, kad įsilaužtų į kompiuterines sistemas. Kibernetinė sauga yra labai naudinga apsaugos sistema, apsauganti kompiuterius, tinklus, serverius, elektronines sistemas, mobiliuosius įrenginius, programas ir elektronines sistemas nuo skaitmeninių atakų. Paprastai kibernetinės atakos yra skirtos prieiti, sunaikinti ar pakeisti neskelbtinus duomenis, prievartaujant pinigus iš operatorių arba sutrikdant įprastus verslo procesus. Kibernetinis saugumas daugiausia skirtas apsaugoti kompiuterių sistemas nuo neteisėtos prieigos. Yra daug kibernetinio saugumo patarimų, kaip apsisaugoti nuo kibernetinių atakų, pavyzdžiui, būtinybės atnaujinti Operacinė sistema , naudodami antivirusinę programinę įrangą, naudodami stiprius slaptažodžius, neatidarykite neleistinų nuorodų ar el. laiškų ir venkite naudoti nesaugius Wi-Fi tinklus viešose vietose.

Šiame straipsnyje pateikiamas sąrašas Kibernetinio saugumo seminaro temos inžinerijos studentams.

Kibernetinio saugumo seminaro temos inžinerijos studentams

Toliau aptariamas kibernetinio saugumo seminarų temų sąrašas inžinerijos studentams.

Sukčiavimo išpuoliai

Sukčiavimo ataka yra įprasta kibernetinė ataka, kurios metu siunčiami apgaulingi pranešimai, kurie, atrodo, gaunami iš patikimo šaltinio. Paprastai ši komunikacija gali būti vykdoma el. paštu. Pagrindinis sukčiavimo atakos tikslas yra pavogti duomenis, kad juos būtų galima panaudoti arba parduoti, pavyzdžiui, prisijungimo duomenis, kredito kortelės duomenis, banko sąskaitos duomenis arba įdiegti kenkėjišką programą aukos kompiuteryje. Yra įvairių tipų sukčiavimo atakų, tokių kaip el. paštas, ietis, banginių medžioklė, laužymas ir meškeriotojas.

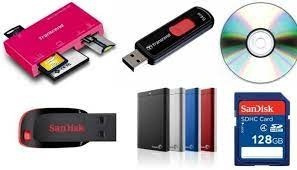

Nuimama laikmena

Išimama laikmena yra saugumo supratimo tema, kurią kasdien naudoja įvairios įmonės. Tai yra nešiojama laikmena, leidžianti vartotojams kopijuoti duomenis į įrenginį ir pašalinti duomenis iš įrenginio. Išimamą laikmeną galima lengvai išimti iš kompiuterio, kol jis veikia. Naudodami tai lengva siųsti duomenis iš vieno kompiuterio į kitą. Yra įvairių tipų keičiamųjų laikmenų, tokių kaip SD kortelės, USB diskai, kompaktiniai diskai, „Blu-ray“ diskai, DVD, magnetinė juosta ir diskeliai.

Slaptažodžiu pagrįstas autentifikavimas

Slaptažodžiu pagrįstas autentifikavimas yra labai paprasta kibernetinio saugumo koncepcija, naudojama įvairiose įmonėse. Dažniausiai vartojamus slaptus žodžius nesunkiai atspės neįgalioti asmenys, kad gautų teisę patekti į jūsų sąskaitas. Kibernetiniams nusikaltėliams labai lengva pasiekti paskyras naudojant paprastus arba atpažįstamus darbuotojų slaptažodžių šablonus. Kai šie duomenys pavagiami, jie gali būti parduoti arba viešinami, kad gautų pajamų. Taigi, atsitiktinių imčių slaptažodžių įdiegimas gali apsunkinti kibernetinių nusikaltėlių prieigą prie skirtingų paskyrų. Be to, dviejų veiksnių autentifikavimas taip pat gali suteikti papildomų saugos lygių, saugančių paskyros vientisumą.

Mobiliųjų įrenginių apsauga

Mobiliųjų įrenginių sauga padeda apsaugoti slaptus duomenis, saugomus mobiliajame telefone ir perduodamus per nešiojamus įrenginius, tokius kaip nešiojamieji kompiuteriai, planšetiniai kompiuteriai ir nešiojamieji kompiuteriai. Galimos grėsmės mobiliesiems įrenginiams daugiausia apima sukčiavimo sukčiavimą, kenkėjiškas programas mobiliesiems, šnipinėjimo programas, nesaugius „Wi-Fi“ tinklus ir duomenų nutekėjimą. Siekdama išvengti saugumo pažeidimų, kiekviena įmonė turi imtis prevencinių ir aiškių veiksmų, kad sumažintų riziką. Mobiliųjų įrenginių saugos pranašumai daugiausia apima saugos politikos vykdymą, programų valdymą, duomenų atsarginę kopiją, automatizuoto įrenginio registraciją, įrenginio atnaujinimo valdymą ir kt.

Nuotolinis darbas

Nuotolinis darbas yra labai naudingas organizacijoms, nes padidina produktyvumą, gerina darbo ir asmeninio gyvenimo pusiausvyrą bei lankstumą, tačiau taip pat padidina kibernetinio saugumo problemas. Taigi, darbo tikslais naudojami įrenginiai, pvz., nešiojamieji kompiuteriai, kompiuteriai ir išmanieji telefonai, turi likti užrakinti, kai įdiegiama antivirusinė programinė įranga.

Daugelis įmonių vis dažniau įdarbina nuotolinius darbuotojus, kurie prisitaikė prie darbo iš namų gyvenimo būdo, tačiau jiems reikia mokytis, kad suprastų ir kaip apsisaugotų nuo kibernetinio saugumo, nes darbuotojai kartais daugiausia priklauso nuo asmeninių tinklų, naujų internetinių įrankių, asmeninių įrenginių, internetinės paslaugos ir kt. Taigi pandemijos metu jiems gali kilti tam tikrų problemų. Taigi svarbu skirti šiek tiek laiko, kad patikrintumėte savo saugos procesus ir patikrintumėte, ar viskas veikia ir saugu.

Viešasis „Wi-Fi“.

Naudojant viešą Bevielis internetas yra labai patogu naudoti keliaujant ar viešose vietose, vykstant darbui, prisijungiant prie internetinių paskyrų ir tikrinant skubios pagalbos el. Nors šie viešieji tinklai gali sukelti kibernetines atakas. Yra daug viešo „Wi-Fi“ pavojaus, pvz., kenkėjiškų programų platinimo, kenkėjiškų viešosios interneto prieigos taškų, tarpininkų atakų, „Wi-Fi“ šnipinėjimo ir uostymo bei nešifruotų tinklų.

Norint labai saugiai naudotis viešaisiais tinklais, reikia jų laikytis; stenkitės vengti prieigos prie neskelbtinų duomenų, naudokite VPN, prisijunkite prie HTTPS svetainių, naudokite naršyklių plėtinį ir ryšio nustatymus, kuriuos reikia koreguoti, išjunkite failų bendrinimą, naudokite privatumo ekraną, naudokite dviejų veiksnių autentifikavimą, įdiekite antivirusinę ir tinkamai atsijungti.

Debesų sauga

Procedūrų ir technologijų rinkinys, skirtas spręsti vidines ir išorines grėsmes verslo saugai, yra žinomas kaip debesų sauga. Šis saugumas reikalingas skirtingoms organizacijoms, nes jos integruoja debesijos pagrindu veikiančius įrankius ir paslaugas ir pereina prie skaitmeninės transformacijos strategijos kaip savo infrastruktūros dalies.

Tokie terminai kaip debesų perkėlimas ir skaitmeninė transformacija dažnai vartojami įmonės nustatymuose. Įmonėms laikantis šių idėjų ir optimizuojant savo veiklos metodą, atsiranda naujų iššūkių, kai pavyksta suderinti našumo ir saugumo lygius. Taigi, debesų sauga reiškia politiką, technologijas, paslaugas, valdiklius, apsaugančius debesies duomenis, infrastruktūrą ir programas nuo grėsmių. Debesų sauga daugiausia skirta apsaugoti duomenų serverius, fizinius tinklus, duomenų saugyklą, OS, kompiuterių virtualizacijos sistemas, tarpinę programinę įrangą, vykdymo aplinkas ir kt.

Socialinė žiniasklaida

Kadangi socialinė žiniasklaida vystėsi sparčiai ir duoda daug naudos, tačiau daugelis įsilaužėlių susiduria su daugybe kibernetinio saugumo problemų. Nes kasdien savo socialinės žiniasklaidos paskyrose skelbiame daug dalykų, pvz., vaizdus, reklamas, renginius, darbą ir t. t. Taigi visu tuo dalinantis gali būti pažeistas privatumas. Kai kurios susijusios problemos yra; duomenų privatumas, duomenų gavyba, virusų ir kenkėjiškų programų atakos, teisinės problemos ir daug daugiau.

Norėdami išspręsti visas šias problemas, turime vadovautis šiais sprendimais, pvz., reikia sukurti stiprius slaptažodžius, įsitikinti, kad slaptažodžiai yra sudėtingi naudojant mažąsias, didžiąsias raides, specialiuosius simbolius ir skaičius, vengti dalytis asmeniniais duomenimis, pvz., telefono numeriais, gimimo data, vardais, socialiniais tinklais. saugos informaciją, nuotraukas, naudokite skirtingų socialinės žiniasklaidos platformų suteiktas saugos ir privatumo parinktis, naudokite tik įgaliotą Wi-Fi ryšį, atnaujinkite OS, naudokite antivirusinę programą, turėtume priimti tik žinomų žmonių prašymus draugauti.

AI ateitis kibernetinio saugumo srityje

Dirbtinis intelektas kibernetinėje saugoje tiesiog padeda organizacijoms stebėti, pranešti, aptikti kibernetines grėsmes ir kovoti su jais, kad būtų išsaugotas duomenų konfidencialumas. Didėjantis asmenų sąmoningumas, informacinių technologijų pažanga, žvalgybos atnaujinimas, policijos darbo sprendimai ir didėjantis iš įvairių šaltinių renkamos informacijos kiekis pareikalavo naudoti patobulintus ir patikimus kibernetinio saugumo sprendimus.

Didėjanti kibernetinių atakų kokybė ir dažnis skatina kibernetines sistemas su AI. Pasauliniu mastu didėjantys kibernetinių atakų incidentai padidino organizacijų supratimą apie savo duomenų apsaugą. Pagrindinė šių kibernetinių nusikaltėlių priežastis yra politinė konkurencija, varžovų judėjimas siekdami pasipelnyti ir taip pat pakenkti kitiems pavadinimams, tarptautinės duomenų vagystės ir kt.

Duomenų gavybos metodas kibernetiniam saugumui

Kasdieniame mūsų gyvenime interneto ir komunikacijos technologijų naudojimas vaidina svarbų vaidmenį. Duomenų gavybos galimybes naudoja kibernetiniai nusikaltėliai ir saugumo ekspertai. Duomenų gavybos programos gali būti naudojamos būsimoms kibernetinėms atakoms aptikti pagal analizę, programos elgesį, naršymo įpročius ir pan. Interneto vartotojų skaičius palaipsniui didėja, todėl dirbant kibernetiniame pasaulyje kyla didžiulių saugumo iššūkių.

Kenkėjiškos programos, paslaugų atsisakymas, uostymas, klastojimas ir kibernetinis persekiojimas yra pagrindinės kibernetinės grėsmės. Duomenų gavybos metodai yra išmanus grėsmės aptikimo būdas, stebint neįprastą sistemos veiklą ir elgesio bei parašų modelius. Šiame darbe pabrėžiamos duomenų gavybos programos, skirtos grėsmių analizei ir aptikimui, taikant specialų metodą kenkėjiškoms programoms ir paslaugų atsisakymo atakų aptikimui itin tiksliai ir trumpiau.

Ransomware

Pavojingiausią kenkėjišką programinę įrangą, pvz., Ransomware, kibernetiniai nusikaltėliai dažnai naudoja siekdami užšifruoti organizacijos duomenis, kad reikalautų iš organizacijos pinigų, kad gautų iššifravimo raktą. Ši kenkėjiška programinė įranga neleidžia vartotojams pasiekti savo sistemos, tiesiog užrakina sistemos ekraną arba užrakina vartotojų failus, kol bus sumokėti pinigai. Šiuo metu išpirkos reikalaujančios programinės įrangos šeimos skirstomos į skirtingus tipus, pvz., kriptovaliutų išpirkos reikalaujančios programos, tam tikri failų šifravimo tipai užkrėstose sistemose ir priversti vartotojus mokėti pinigus naudojant tam tikrus internetinio mokėjimo būdus.

Kibernetinis saugumas mažoms įmonėms

Mažose įmonėse yra du galingi veiksniai – plačiajuostis ryšys ir informacinės technologijos, padedančios pasiekti naujas rinkas, didinant našumą ir efektyvumą. Tačiau kibernetiniai nusikaltėliai dažnai sutelkia dėmesį į mažas įmones dėl mažiau kompetentingo saugumo mechanizmo, atsarginių duomenų ir apsaugos žinių trūkumo. Taigi kiekvienai smulkiai įmonei reikia kibernetinio saugumo politikos, kad apsaugotų savo verslą, klientus ir duomenis nuo didėjančių kibernetinio saugumo grėsmių.

Kibernetinis saugumas naudojant IoT

Daiktų internetu pagrįsta kibernetinė sauga yra technologija, naudojama apsaugoti prijungtus įrenginius ir tinklus daiktų internete, todėl daiktų internetas apima skaičiavimo prietaisų, skaitmeninių ir mechaninių mašinų, gyvūnų, daiktų ir tt sujungimą. Kiekvienas objektas nurodomas unikaliu identifikatoriumi ir galimybė perduoti duomenis tinkle atskirai. Leidžiant skirtingiems įrenginiams prisijungti prie interneto, jiems kyla daug pagrindinių pavojų, jei jie nėra veiksmingai apsaugoti kaip kibernetinės atakos.

Etinis įsilaužimas

Etinis įsilaužimas yra įgaliotas bandymas gauti neteisėtą prieigą prie kompiuterinės sistemos, duomenų, programos ar organizacijos infrastruktūros. Šis įsilaužimas tiesiog skirtas patikrinti sistemą, kitaip tinklas, kurį kenkėjiški įsilaužėliai gali sunaikinti arba išnaudoti. Bendrovė samdo kibernetinio saugumo inžinierius, kurie atlieka įvairią veiklą, kad išbandytų sistemos apsaugą. Jie renka ir tiria duomenis, kad suprastų būdus, kaip sustiprinti tinklo ar sistemos saugumą.

Kibernetiniai nusikaltimai ir teisėsauga

Kibernetinių nusikaltimų skaičius visame pasaulyje auga, todėl teisingumo įstatymai žmonėms ir įmonėms, kurie yra kibernetinių atakų aukos, tapo labai sudėtingi. Taigi, kiekviena šalis turi akylų kibernetinių nusikaltimų skyrių, kuris tiesiog stebi kibernetinio saugumo reikalus tiek atakų šalyje, tiek už jos ribų.

Kriptografija

Duomenų šifravimo ir vėliau iššifravimo praktika yra žinoma kaip kriptografija. Taigi, tai yra svarbiausia kibernetinio saugumo sritis. Tai labai naudinga siekiant apsaugoti jūsų duomenis ir neleidžia kibernetiniams nusikaltėliams naudoti jūsų duomenis. Net jei nusikaltėlis gaus informaciją, jis negaus jokių duomenų dėl šifravimo. Taigi nusikaltėliui reikia iššifravimo rakto. Kibernetinio saugumo ekspertai tiesiog naudoja kriptografiją kurdami šifrus, algoritmus ir kitas saugos priemones, kurios kodifikuoja ir gina klientų duomenis ir įmones. Peržiūrėkite šią nuorodą: Kas yra kriptografija: tipai, įrankiai ir jos algoritmai .

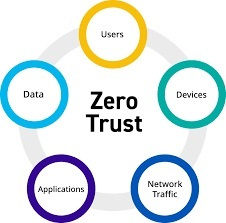

Nulinio pasitikėjimo architektūra

Zero Trust Architecture (ZTA) yra saugos modelis, kuris nesuteikia leidimo jokiems vartotojams ir įrenginiams be tinkamo autentifikavimo. Taigi, tai labai saugus tinklas, todėl neleidžiama kenkėjiškų atakų. ZTA yra strateginis kibernetinio saugumo metodas, kuris apsaugo organizaciją tiesiog sumažindamas numanomą pasitikėjimą ir nuolat patvirtindamas kiekvieną skaitmeninės sąveikos etapą. Čia netiesioginis pasitikėjimas reiškia, kad tinkle esantys vartotojai, pavyzdžiui, grėsmės veikėjai, taip pat piktybiški viešai neatskleista informacija, gali laisvai judėti į šoną ir leisti neskelbtinus duomenis, nes trūksta detalių saugos kontrolės priemonių.

Kibernetinis draudimas

Kibernetinis draudimas yra viena iš draudimo rūšių, kurią galima apdrausti siekiant apsaugoti įmones nuo kibernetinių atakų ir dažniausiai nuo rizikos, susijusios su IT infrastruktūra ir veikla. Šiuo metu kibernetinės atakos yra nekontroliuojamos ir jų rizika gali sukelti galimų nuostolių. Kibernetinio draudimo polisas suteikia pirmosios šalies apsaugą nuo įvairių nuostolių, tokių kaip duomenų sunaikinimas, įsilaužimas, vagystė, turto prievartavimas, paslaugų atakų atmetimas, duomenų neapsaugojimas ir kt.

Kibernetinis draudimas yra dviejų tipų pirmosios šalies draudimas ir trečiosios šalies atsakomybės draudimas. Pirkdami galite pasirinkti vieną arba abu tipus. Pirmosios šalies draudimas tiesiog apsaugo jūsų organizaciją, kai patiriate išlaidų dėl duomenų pažeidimo arba kai į jūsų organizaciją buvo įsilaužta, o trečiosios šalies draudimas tiesiog užtikrina saugumą, kai klientas, partneris ar pardavėjas naudoja jus, kad įvyktų duomenų pažeidimas.

Dar keletas kibernetinio saugumo seminaro temų

Žemiau pateikiamas kitų kibernetinio saugumo seminarų temų sąrašas.

- Įsibrovimų aptikimo sistemos.

- Tinklo sauga.

- Kibernetinis nusikaltimas.

- Privatumo žinantis mašininis mokymasis.

- Kibernetinės grėsmės žvalgyba.

- Duomenų apsauga ir privatumas paskirstytose sistemose.

- Tinklai, kurie yra labai svarbūs ir jautrūs laikui.

- Paskirstyto kompleksinio įvykio apdorojimas.

- Atakos kelio identifikavimas.

- SDN sauga.

- Judanti taikinio gynyba arba MTD.

- Paskirstytos ir bendradarbiaujančios ugniasienės.

- Pinigų plovimas per Bitcoin.

- Grėsmės žvalgyba.

- SDN arba NFV sauga.

- Kritinės infrastruktūros ir pramonės 4.0 sauga.

- Nuorodų sluoksnio saugumas. Saugus jutimas išmaniuosiuose miestuose.

- Paskirstyta analizė ir duomenų vientisumas.

- Prieigos valdymas paskirstytoje aplinkoje.

- Reputacija ir pasitikėjimas tinkluose.

- Slaptų užpuolikų aptikimas.

- Pagrindinio kompiuterio ir tinklo duomenų koreliacija, skirta įsilaužimo aptikimui.

- Atakos scenarijų aptikimas.

- Duomenų kokybė paskirstytose sistemose.

- Į turinį orientuotas tinklas ir vardinių duomenų tinklai.

- Prieigos valdymas DNE (paskirstytojo tinklo aplinkose).

- Tinklą apibrėžia programinė įranga ir tinklo funkcijos virtualizavimas.

- Įvykių suaktyvintas kompiuteris paskirstytose sistemose.

- Taikomoji grėsmių medžioklė.

- Dinaminis grėsmių įvertinimas per Bajeso tinklus.

- Decentralizuota SDN valdymo plokštuma.

- Tinklo funkcijos virtualizavimo sauga.

- Žurnalo failų anomalijų aptikimas.

- Įsibrovimo į transporto priemonę aptikimo sistemos.

- Gedimų modeliai saugai svarbiuose IoT tinkluose.

- TSN (laikui jautrių tinklų) atsparumo gedimams koncepcijos.

- Tinklo įsibrovimo aptikimas, padedantis gauti informacijos apie pagrindinio kompiuterio veiklą.

Nepraleiskite - Kibernetinio saugumo projektai inžinerijos studentams .

Taigi, visa tai yra inžinerijos studentams skirtų kibernetinio saugumo projektų, kurie labai padeda renkantis temą, sąrašas. The kibernetinio saugumo programos leidžia tvarkyti autentifikavimą naudojant tinklo saugumą ir debesų saugos technologijas. Štai jums klausimas, kas yra apsaugos sistema?